هر آنچه که دربارهی گروه هکری Lapsus$ و شرکت فناوری Okta میدانیم

هفته اخیر، هفته بسیار شلوغی برای گروه هکری Lapsus$ بود؛ آنها تعدادی از شرکتهای بزرگ و مهم در حوزه فناوری را هک و از آنها اخاذی کردند.

این گروه ابتدا اطلاعات حساب کارمندان الجی الکترونیکس و همچنین کد منبع (سورس کد) بسیاری از محصولات مایکروسافت را فاش کرد.

چند ساعت بعد، این گروه همچنین اسکرینشاتهایی منتشر کرد که نشان میداد هویت و مدیریت دسترسی Okta را نقض کرده است. اخبار مربوط به نقض احتمالی به سرعت در فضای مجازی پخش شد.

Okta یک سرویس ثبتنام واحد را برای سازمانهای بزرگ ارائه میکند که به کارمندان اجازه میدهد بدون نیاز به رمز عبور متفاوت برای هر یک به چندین سیستم وارد شوند. هک Okta میتواند پیامدهای بالقوه شدیدی برای مشتریان داشته باشد.

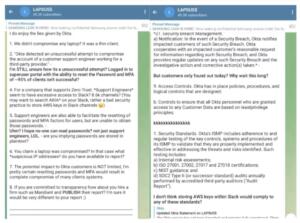

Okta صبح روز سهشنبه بیانیه اولیهای را منتشر کرد که نشان میدهد اسکرینشاتهای منتشر شده از Lapsus$ ناشی از تلاشی برای به خطر انداختن حساب یک مهندس پشتیبانی مشتری شخص ثالث است که برای یکی از زیرپردازندههای اوکتا کار میکند.

بیانیه دوم David Bradley، افسر ارشد امنیتی Okta، جزئیات بیشتری در مورد این تلاش ناموفق برای نقض حساب مهندس پشتیبانی ارائه کرد.

در حالی که به مشتریان اطمینان داده شد که سرویس Okta هک نشده است و بهطور کامل فعال است، او همچنین اعتراف کرد که تحقیقات پزشکی قانونی نشان داده است که یک بازه زمانی پنج روزه بین 16 تا 21 ژانویه 2022 وجود داشت که یک مهاجم به لپتاپ مهندس پشتیبانی دسترسی داشته است. Bradley اصرار داشت که تاثیر بالقوه بر مشتریان Okta محدود به دسترسی مهندسین پشتیبانی است، بهویژه اشاره کرد که این گروه هکر نمیتواند دادههای مشتریان را دانلود کند و به رمزهای عبور دسترسی ندارد.

Bill Demirkapi، محقق مستقل امنیت، جزئیات بیشتری را از طریق ایمیل در اختیار وبسایت TechRadar Pro قرار داد. او توضیح داد که به نظر میرسد مهندس پشتیبانی شخص ثالث برای SYKES Enterprises, Inc کار میکند که اکنون توسط Okta تأیید شده است. Lapsus$ با استفاده از دسترسی این کارکنان پشتیبانی توانسته است به Slack، Jira و پنل دسترسی که برای کمک به مشتریان Okta استفاده میشود نفوذ پیدا کند. او افزود که در حال حاضر، به نظر نمیرسد که Lapsus$ هنوز به محیط Okta بهطور دسترسی داشته باشد.

بعدازظهر سهشنبه، Lapsus$ به بیانیه بردلی در کانال تلگرام خود پاسخ داد و با توصیف وی از حمله بهعنوان ناموفق مخالفت کرد. Lapsus$ همچنین ادعا کرد که Okta کلیدهای AWS را در Slack ذخیره میکرده است و شرکت را برای صبری طولانیمدت دعوت کرد تا کاربران خود را از حادثه ژانویه مطلع کنند.

بردلی از آن زمان تصدیق کرده است که درصد کمی از مشتریان (تقریباً 2.5٪ معادل 366 شرکت) بهطور بالقوه تحتتأثیر این حادثه قرار گرفتهاند و ممکن است دادههای آنها لو رفته باشند. اگرچه او همچنان اصرار دارد که هیچ موردی مبنی بر افشای اطلاعات وجود ندارد.

در یک پست جداگانه، بردلی یک جدول زمانی برای این حادثه ارائه کرد و به ارجاع قبلی Lapsus$ به یک پورتال ابر کاربر (superuser) اشاره کرد و این ادعا را که این گروه هکری توانستهاند تسلط کامل به حسابهای مشتریان را بدستآورند، بهطور کامل رد و نقض کرد. در عوض، بردلی تصریح کرد که پورتال ابرکاربر برنامهای است که با کمترین دسترسی ساخته شده است تا اطمینان حاصل شود که مهندسین پشتیبان فقط دسترسی خاصی را دارند که برای انجام وظایف خود نیاز دارند.

Okta با انتقاداتی هم از طرف Lapsus$ و هم از طرف صنعت امنیتی به دلیل افشا نکردن زودتر حادثه ژانویه مواجه شده است. جای تعجب نیست که این نقض سرمایهگذاران را عصبی کرده است و منجر به کاهش قیمت سهام Okta و همچنین کاهش رتبه از Raymond James Equity Research شده است.

Lapsus$ کیست؟

با وجود هرج و مرجی که اعضای این گروه در این هفته ایجاد کردهاند، Lapsus$ تقریبا در صدر لیست جرایم سایبری چند ماه اخیر محسوب میشود. این گروه هکری اولین بار در اواخر سال گذشته دیده شد و تا اکنون شرکتهای بسیار بزرگی از جمله مایکروسافت، انویدیا، سامسونگ و یوبیسافت را مورد نفوذ قرار داده است.

روز سهشنبه، مایکروسافت گزارشی در مورد Lapsus$ منتشر کرد و اشاره کرد که این گروه غیرمتعارف است، زیرا فعالیتهای خود را در رسانههای اجتماعی پخش میکند و آشکارا کارمندانی را استخدام میکند که مایل به دسترسی به شرکتهایی هستند که میخواهند هک کنند.

در حالی که این گروه در حال بدست آوردن طرفداران مخصوص خودش است، اما حضور Lapsus$ در رسانههای اجتماعی نیز بهنوعی به ضرر آن است. Lapsus$ حمله به مایکروسافت را در رسانههای اجتماعی خود در حال انجام اعلام کرد و مایکروسافت در جواب گفت:

اینکه Lapsus$ اعلام کرد که در حال نفوذ به سیسیتم ما است، به تیم ما اجازه داد تا در اواسط عملیات مداخله کند و گسترش حمله را کمتر و تا حدودی آن را متوقف کند.

بلومبرگ روز چهارشنبه گزارش داد که تصور میشود دو نفر از اعضای Lapsus$ نوجوان باشند، یکی از آنها در نزدیکی آکسفورد در بریتانیا و دیگری در برزیل زندگی میکند. این دو نوجوان بریتانیایی که با نام مستعار White و Breachbase شناخته میشوند، در اواسط سال 2021 پس از به جا گذاشتن ردپایی از اطلاعات در مورد خود بهصورت آنلاین توسط محققان امنیت سایبری شناسایی شدند. آنها همچنین توسط هکرهای دیگری که ادعا میکنند نزدیک به 14 میلیون دلار ارز دیجیتال دارند، مورد آزار و اذیت قرار گرفته بودند.

روز پنجشنبه، بیبیسی گزارش داد که هفت نفر بین 16 تا 21 ساله توسط پلیس لندن به عنوان بخشی از تحقیقات مربوط به Lapsus$ دستگیر شدهاند، هرچند مشخص نیست که آیا نوجوانان مورد اشاره در بین آنها هستند یا خیر.

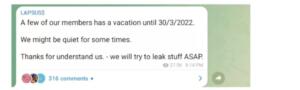

سهشنبه شب، Lapsus$ اعلام کرد که این گروه ممکن است برای مدتی فعالیت نکنند، زیرا برخی از اعضای آنها تا 30/3/2022 به تعطیلات میروند. با توجه به دستگیریهای اخیر، این گروه ممکن است بیشتر از آنچه در نظر گرفته شده بود، استراحت کند.

اعضای نوجوان Lapsus$ علیرغم جوان بودنشان بسیار آگاه و حرفهای هستند. همانطور که مایکروسافت خاطرنشان کرد، Lapsus$ ماهیت بههم پیوسته هویتها و روابط اعتماد در اکوسیستمهای فناوری مدرن را درک میکند و ارتباطات راهدور، فناوری، خدمات فناوری اطلاعات و شرکتهای پشتیبانی را هدف قرار میدهد تا دسترسی خود را از یک سازمان برای دسترسی به شریک یا سازمانهای تامینکننده اعمال کند.

گزارش مایکروسافت حاوی توصیههایی برای شرکتها در مورد نحوه محافظت از خود در برابر حملات Lapsus$ بود. در این گزارش اشاره شده است که احراز هویت چند عاملی (MFA) یکی از خطوط اصلی دفاع در برابر گروههای هکری است. اما همچنین تاکید کرد که روشهای ناامن، مانند MFA مبتنی بر پیامک، کافی نیستند؛ زیرا Lapsus$ برای دسترسی به کدهای SMS MFA درگیر حملات تعویض سیمکارت شده است.

از آنجایی که Lapsus$ اغلب از طریق مهندسی اجتماعی اعتبارنامهها را میدزدد، مایکروسافت همچنین افزایش آگاهی کارکنان را در مورد این نوع حملات توصیه میکند. پیشنهادات دیگر شامل استفاده از گزینههای احراز هویت مدرن برای VPNها و اطمینان از اینکه کانالهای ارتباطی پاسخ حادثه بهدقت برای شرکتکنندگان غیرمجاز نظارت میشوند در صورتی که Lapsus$ سعی در ورود دزدکی به آن داشته باشد، بود.

علاوه بر این، مایکروسافت مجموعهای از منابعی را ارائه کرد که شرکتها میتوانند از آنها برای کمک به تشخیص، شکار و پاسخ به حملات Lapsus$ یا گروههایی که روشهای مشابه را تقلید میکنند، استفاده کنند.