پردازندههای AMD در مقابل Spectre V2 آسیبپذیر هستند

همین چند روز پیش بود که پردازندههای ساخته شده توسط شرکتهای اینتل و ARM یکبار دیگر تحت تاثیر آسیبپذیری Specter V2 قرار گرفتند که به آن تزریق تاریخچه شاخه یا همان BHI هم میگوید.

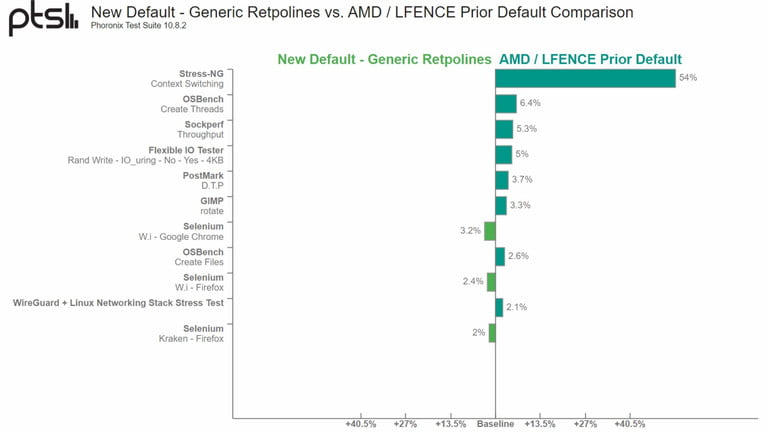

در آن زمان تصور میشد که پردازندههای ساخته شده تسط شرکت AMD در برابر این حملات مقاوم هستند، اما تحقیقات بیشتر انجام شده به ما نشان میدهد که پردازندههای ساخته شده توسط این شرکت در برابر Specter V2 مصون نیستند. حتی اقداماتی که این شرکت در گذشته انجام داده بود هم کافی نیست و این آسیبپذیری میتواند که تا 54 درصد عملکرد پردازشی را کاهش دهد.

نقضهای امنیتی Specter و Meltdown برای اولین بار در ماه دسامبر سال 2017 یافت شد و طول این انجام این حمله، پردازندههای شرکتهایی مانند ARM، اینتل و AMD همگی تحت تاثیر آن قرار گرفتند. در زمانی که Spectre در هفته گذشته دوباره ظاهر شد، بهنظر میرسید که پردازندههای شرکت AMD بهدلیل معماری متفاوتی که دارند آسیبی ندیدهاند، اما از طرفی دیگر پردازندههای شرکتهایی مانند اینتل و ARM ضربه خوردهاند.

در پردازندههای شرکت اینتل، Spectre یک سو استفاده اثبات شده است که کدها مخرب را به هستههای کامپیوتر شما وارد میکند و در را به روی طیف گستردهای از آسیبپذیریها مانند استخراج دادههای شخصی و رمزعبور باز خواهد کرد. گفته میشود که Specter V2 بر پردازندههای اینتل که در چند سال اخیر به بازار عرضه شدهاند، از جمله آخرین سری پردازندهای این شرکت، یعنی Alder Lake، تاثیر میگذارد.

در ابتدا بهنظر میرسید که AMD در مواجهه با BHI عملکرد خوبی را از خود به نمایش گذاشته است، اما بهگفته محققان اینتل، پردازندههای AMD ممکن است همچنان تحت تاثیر این آسیبپذیری قرار بگیرند. AMD، درست مانند دو غول پردازندهسازی دیگر، زمانی که Specter برای اولین بار در سال 2017 کشف شد، تدابیر امنیتی خاصی را معرفی کرد. کارشناسان این شرکت اطمینان دادند که این اقدامات هنوز وجود دارد و به پردازندههایش کمک خواهد کرد تا از این حمله جلوگیری کنند. البته این امکان وجود دارد تا این موضوع آنطور که AMD انتظار داشت، پیش نرود.

همانطور که برای اولین بار توسط گروه VUSec در Vrije Universiteit Amsterdam توضیح داده شد، طبق گفته تیم تحقیقاتی، کد عمومی Repline برای مبارزه با Specter V2 بسیار ناکافی و ناکارآمد است. البته از طرفی دیگر شرکت AMD با این موضوع مخالف است و اعتقاد دارد که سختافزار این شرکت عملکرد بهتری را در هنگام استفاده از استراتژی Retpoline انجام میدهند.

فرونیکس هم از طرفی دیگر عملکرد پردازندههای AMD را با فعالسازی Retpoline تجزیه و تحلیل کرده و در برخی آزمایشها، کاهش عملکرد تا 54 درصد را یافته است. این نشان میدهد که راهحل AMD، درحالیکه بهنظر میرسد این بار در کاهش حملات موثر است، ممکن است تاثیر نامطلوبی را برپردازندههای مبتنیبر معماری Zen داشته باشد.

AMD از یافتههای این تیمهای تحقیقاتی اطلاع دارد و توصیهای رسمی را منتشر و در مورد محصولات آسیبدیده و اقداماتی که با استفاده از آنها میتوان جلوی ایجاد چنین مشکلاتی گرفته شود را اعلام کرد. با استفاده از لینوکس، کاربران میتوانند انتخاب کنند که در زمان راهاندازی سیستم از کدام سیستم جلوگیری برای Specter V2 استفاده شود. AMD همچنان به تشویق کاربران برای استفاده از Retpoline عمومی ادامه میدهد.

تیم تحقیقاتی اینتل که مقالهای را دراینباره منتشر کرده، ظاهرا با این رویکرد مخالف است و اظهار داشت:

اثربخشی این الگوریتم جلوگیری را میتوان به دلیل شرایط مسابقهای ذاتی بین اجرای حدسوگمان هدف پیشبینیشده و وضوح معماری هدف مورد نظر که در آن وجود دارد به خطر انداخت، زیرا این میتواند صفحهای ایجاد کند که در آن کد همچنان میتواند بهطور موقت اجرا شود.

Wccftech منابع مختلف را گردآوری کرد و در ابتدا اخبار را به اشتراک گذاشت. میتوان حدس زد که اینتل از یافتن مشکلاتی در مورد تراشههای AMD خرسند است، اما با آسیبپذیریهایی به بزرگی Spectre V2، سازندگان تراشه تمایل دارند با یکدیگر همکاری کنند تا خطرات را به حداقل برسانند. با این حال، به نظر میرسد AMD در رفع مشکلات پردازندههای خود مطمئن است.